La computación confidencial está emergiendo como una solución revolucionaria para proteger los datos en uso, un área históricamente vulnerable a los ataques y accesos no autorizados. Este avance tecnológico se ha convertido en una prioridad en un entorno donde los datos se procesan cada vez más en la nube y en el edge.

¿Qué es la Computación Confidencial?

La computación confidencial es una técnica innovadora que asegura la privacidad y la integridad de los datos mientras están en uso, es decir, mientras se encuentran en la memoria o durante el procesamiento. Esta tecnología crea un entorno de ejecución seguro mediante el uso de claves criptográficas asociadas a los procesadores, generando un enclave de confianza que impide la visualización o modificación de los datos o el código de la aplicación.

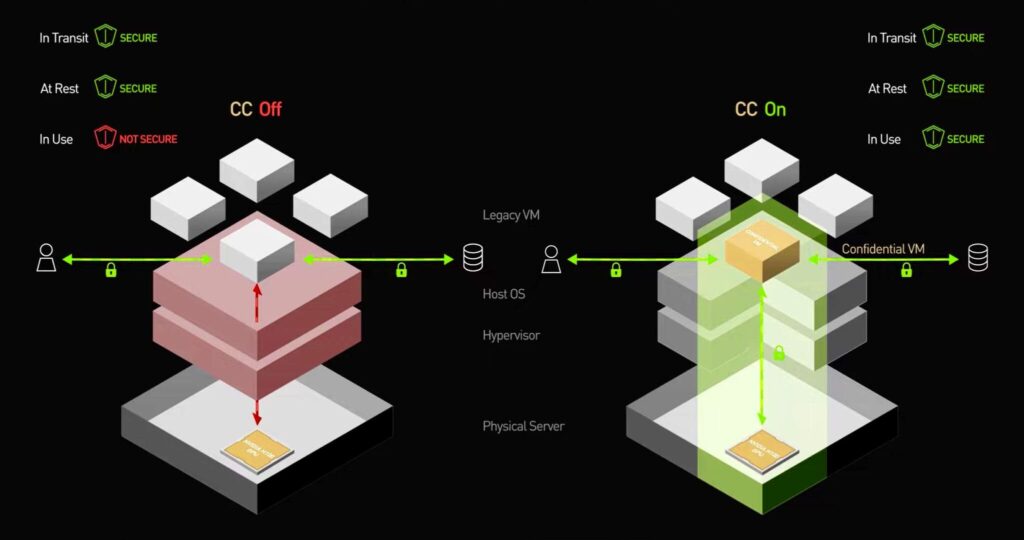

Este método contrasta con los enfoques tradicionales, que solo protegían los datos en tránsito o en reposo. Anteriormente, el cifrado se empleaba para proteger los datos mientras se trasladaban a través de redes o cuando se almacenaban en unidades físicas. Sin embargo, sin una forma de realizar cálculos en datos cifrados, los datos en uso seguían siendo vulnerables. La computación confidencial llena este vacío al permitir que los datos sean procesados de manera segura sin ser descifrados en su totalidad.

El Proceso Detrás de la Computación Confidencial

La computación confidencial se basa en una raíz de confianza, una clave segura única para cada procesador que garantiza la integridad del firmware y el arranque seguro del sistema. Una vez establecido el entorno de ejecución de confianza (TEE), la aplicación del usuario puede llevar datos cifrados a este espacio seguro, donde se descifran y se procesan sin que el propietario del sistema pueda acceder a ellos. El resultado se cifra nuevamente antes de ser enviado.

El proceso de atestación es crucial en este contexto. A través de una serie de pasos, se verifica que el hardware y el software cumplen con las configuraciones de seguridad requeridas, proporcionando una prueba firmada criptográficamente de la integridad del sistema.

La Evolución y Aplicaciones de la Computación Confidencial

Desde su conceptualización en 2015, la computación confidencial ha evolucionado significativamente. El trabajo pionero de Felix Schuster y su equipo introdujo el concepto de Computación en la Nube Confidencial Verificable (VC3). Hoy en día, tecnologías como las Extensiones de Guardia de Seguridad de Intel (SGX) y la Virtualización Cifrada Segura con Paginación Anidada Segura (SEV-SNP) de AMD están a la vanguardia de esta revolución, extendiendo la protección a máquinas virtuales completas.

Esta tecnología es especialmente relevante para sectores con datos altamente sensibles, como la banca, la salud y el gobierno. También promete transformar la colaboración entre organizaciones, permitiendo el intercambio seguro de datos y códigos. Los ejemplos incluyen el uso de contratos inteligentes en blockchain, la investigación colaborativa en hospitales y la protección de información personal en el edge de la red.

El Futuro de la Computación Confidencial

Con una proyección de crecimiento significativa, se estima que el mercado de la computación confidencial podría expandirse 26 veces en los próximos cinco años. La tecnología está en una fase de prueba de concepto, pero se prevé que se convierta en una herramienta común, comparable al cifrado tradicional.

El Consorcio de Computación Confidencial, parte de la Fundación Linux, está trabajando en estándares y directrices para esta tecnología emergente. Este grupo incluye importantes actores de la industria y está desarrollando proyectos como el SDK Open Enclave, que facilitarán la adopción y la implementación de la computación confidencial.

En resumen, la computación confidencial representa un avance crucial en la seguridad de datos, ofreciendo una capa adicional de protección en un mundo donde la privacidad y la integridad de la información son esenciales. A medida que la tecnología continúa evolucionando y se convierte en una práctica estándar, se espera que transforme profundamente la forma en que las organizaciones manejan y protegen sus datos en un entorno digital cada vez más complejo.